Зачем вообще SOC 2 для CRM и кому это нужно

Если вы храните в CRM персональные данные, коммерческую тайну или финансовую информацию, вопрос «а насколько у нас всё защищено?» рано или поздно зададут клиенты, партнёры или регуляторы. Стандарт SOC 2 как раз и отвечает на этот запрос: он описывает, насколько надёжно компания обращается с данными. Проще говоря, soc 2 соответствие для crm системы — это способ доказать, что вы не относитесь к безопасности «на глазок» и действительно управляете рисками, а не надеетесь на авось.

Шаг 1. Понять, что именно в вашей CRM попадает под SOC 2

Прежде чем что-то внедрять, нужно чётко очертить границы: какие модули CRM, интеграции, отчёты и хранилища реально затрагиваются. SOC 2 смотрит не только на саму базу клиентов, но и на всё, что вокруг: почтовые сервисы, телефонию, BI-платформы, файлообменники. Здесь новички часто ошибаются: ограничиваются только «ядром» CRM и забывают про боты, внешние API и те самые «быстрые интеграции», сделанные когда‑то в выходные. В результате на аудите всплывают неучтённые потоки данных.

Практический подход к инвентаризации

Соберите рабочую группу: ИТ, безопасность, бизнес-владельцы CRM. На доске или в условной диаграмме нарисуйте путь данных клиента: от момента, когда лид попадает в форму, до выгрузки в отчёты и архивы. Отмечайте, куда данные уходят за пределы основного контура: в мессенджеры, маркетинговые сервисы, склад, бухгалтерию. Важно не бояться «грязной правды»: всплывут и личные Google-таблицы менеджеров, и несанкционированные выгрузки. Лучше увидеть это сейчас, чем на аудит безопасности crm на соответствие soc 2.

Шаг 2. Определить целевые принципы SOC 2 под вашу реальность

SOC 2 включает пять категорий: безопасность, доступность, целостность обработки, конфиденциальность и приватность. Не всегда нужно закрывать все пять одинаково глубоко — для небольшой команды продаж акцент часто делается на базовой безопасности и конфиденциальности, а вот сложная SaaS‑платформа добавляет доступность и целостность. Ошибка начинающих — пытаться «проглотить всё» сразу и завалить команду кипой формальных политик, которые никто не читает. Начинайте с приоритета: какие инциденты для вас были бы критичными прямо сейчас.

Как это приземлить на CRM

Для безопасности — смотрим на доступы, шифрование, защиту от взлома. Для конфиденциальности — на настройки прав, анонимизацию, работу с архивами. Для доступности — на резервирование, SLA, процедуры восстановления. Напишите коротким языком: «Что должно быть невозможным?» (например, выгрузка всей базы за минуту) и «Что должно работать всегда?» (например, авторизация менеджеров по продажам). Эти ответы станут ориентиром при выборе конкретных мер.

Шаг 3. Настроить доступы по принципу «минимально необходимого»

99 % утечек в CRM происходят не из‑за киношных хакеров, а потому что у слишком большого круга людей слишком широкие права. Для SOC 2 критично показать, что вы контролируете, кто что видит и может ли выгружать. Разделите роли: продажи, маркетинг, поддержка, аналитики, администраторы. Проверьте, кому действительно нужно редактировать карточки, а кому хватит просмотра. Новички часто ленятся и дают «админку» тем, кто «иногда настраивает фильтры» — это прямой путь к проблемам.

Практические шаги по доступам

1. Создайте типовые роли для каждой функции, а не настраивайте всё по человеку.

2. Запретите массовую выгрузку данных для большинства пользователей.

3. Включите журнал действий: кто что менял, что выгружал, какие отчёты открывал.

4. Настройте регулярный пересмотр доступов: раз в квартал сверяйте список сотрудников и их права.

5. Обязательно убирайте доступы у уволенных в день выхода приказа — задержки здесь выглядят на аудите особенно плохо и вызывают много вопросов.

Шаг 4. Усилить аутентификацию и защитить вход

Один из ключевых маркеров зрелой безопасности — многофакторная аутентификация. Если вход в CRM возможен только по паролю, никакой аудитор не поверит, что вы серьёзно относитесь к данным. Включите 2FA для всех, без исключений «для руководства» или «старых сотрудников». Важно также ограничить входы по географии и по устройствам, особенно если CRM доступна из интернета. Частая ошибка: включили 2FA, но оставили дыры в виде общих аккаунтов «demo» или «support».

Что ещё стоит сделать на практике

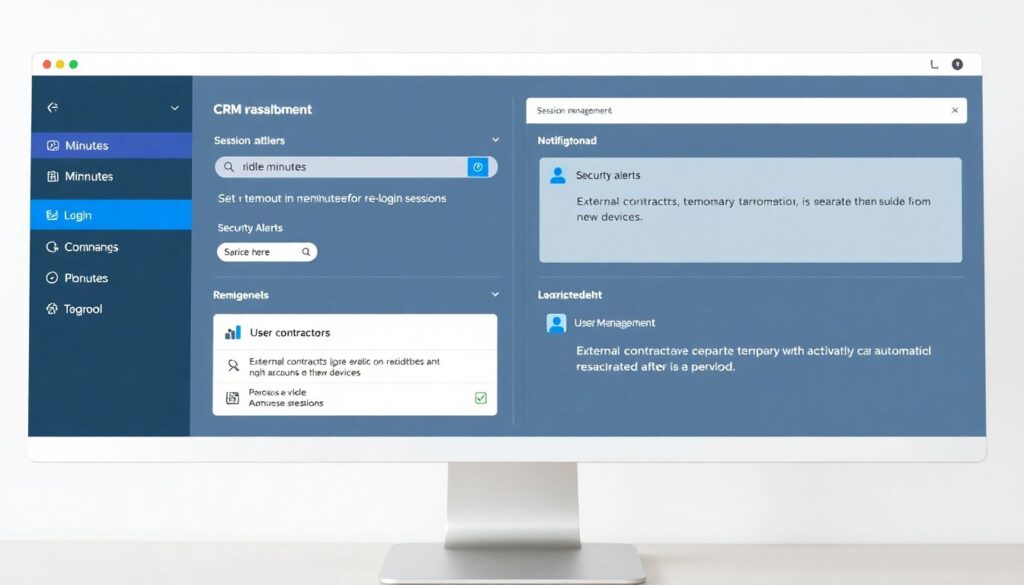

Проверьте, как организованы сессии: через сколько минут простоя CRM запрашивает повторный вход, можно ли удалённо завершить все активные сеансы. Добавьте уведомления о входах из новых устройств. Для внешних подрядчиков делайте отдельные учётные записи и по возможности временные, с автоматическим отключением. Если CRM позволяет, включите ограничение по IP, хотя бы для административных функций. И да, больше никаких «паролей в общем чате» — заведите секрет-хранилище или менеджер паролей.

Шаг 5. Обработать интеграции и «теневые» сервисы

SOC 2 смотрит на ваш ландшафт целиком: если CRM идеально защищена, но данные утекут через рассылочный сервис или дешёвый виджет, считайте, вы провалились. Пройдитесь по всем интеграциям: телефония, SMS, e‑mail-маркетинг, чат‑боты, виджеты на сайте, платёжные шлюзы. Для каждого сервиса посмотрите, какие данные уходят, как они шифруются, кто имеет к ним доступ. Новички недооценивают эти кусочки: «Ну это же просто сервис для рассылок» — а на деле внутри полный список клиентов с контактами.

Работа с внешними поставщиками

Проверьте, есть ли у ваших основных вендоров свои стандарты безопасности: ISO 27001, SOC 2, локальные сертификаты. Часто вместо того, чтобы тащить слабое звено, проще сменить поставщика на более зрелого. Тут пригодится консалтинг по soc 2 для crm решений: профильные специалисты помогут оценить риск по каждому сервису и подсказать, что можно закрыть договорными мерами, а что требует замены. Не бойтесь пересматривать стек: переход на более безопасный сервис дешевле, чем последствия утечки.

Шаг 6. Документация и процессы вместо «устных договорённостей»

Аудитору мало услышать, что у вас «все всё знают» и «так не делают». Нужны формализованные правила: политика работы с CRM, инструкции по доступам, регламент реагирования на инциденты, порядок обучения сотрудников. Не нужно писать толстые тома, которыми потом подпирать шкаф. Гораздо полезнее короткие, конкретные документы, которые реально читают и обновляют. Ошибка: списать политику у кого‑то или скачать шаблон из интернета — такие тексты не совпадают с вашей фактической практикой, и это быстро вскрывается.

Как сделать документацию живой

Опишите не «как должно быть в идеале», а как вы действительно работаете и планируете улучшаться. Включите в регламенты имена ответственных ролей, сроки, критерии: кто закрывает доступы, в течение какого времени, куда писать при подозрении на инцидент. Раз в полгода устраивайте мини‑ревизию: удаляйте мёртвые правила, обновляйте процессы. Подключите к этому не только безопасность, но и бизнес-подразделения — тогда документы не будут выглядеть оторванными от реальности.

Шаг 7. Логи, мониторинг и подготовка к инцидентам

SOC 2 предполагает, что вы умеете не только предотвращать проблемы, но и замечать их, а затем корректно разбирать. Логирование в CRM — это не галочка, а способ понять, кто и когда выгрузил базу, изменил ключевые настройки или подключил новый вебхук. Включите детальные журналы для операций с аккаунтами, изменением прав, массовыми обновлениями и экспортами. Не забудьте про хранение логов: они должны быть доступны достаточно долго, чтобы вернуться к событию задним числом, а не стираться через пару дней.

План реагирования, который реально работает

Пропишите алгоритм: что делать, если вы замечаете подозрительную активность. Кто принимает решение отключить доступы, как быстро уведомляются клиенты, когда подключаются юристы и пиар. Потренируйтесь хотя бы один‑два раза в год на учебных кейсах: сымитируйте утечку или массовую ошибку импорта. Это кажется лишней вознёй, пока не случится реальный инцидент, а команда вместо действий спорит, кто за что отвечает и кого будить ночью.

Шаг 8. Внешний аудит и «шлифовка» под SOC 2

Когда внутренние процессы настроены, приходит время проверить себя со стороны. Полноценный аудит по SOC 2 — это не только формальная проверка, но и источник практических рекомендаций. Аудиторы смотрят, насколько ваши описанные политики совпадают с реальными настройками CRM, журналами действий и моделями доступа. На этом этапе особенно полезно заранее провести пробный аудит или хотя бы экспресс-проверку, чтобы не идти на сертификацию «вслепую» и не получить длинный список замечаний, которые потом придётся лихорадочно исправлять.

Поддержка и «под ключ»

Если внутри компании мало экспертизы, имеет смысл рассмотреть внедрение soc 2 в crm под ключ через специализированного интегратора. Они помогают от инвентаризации до подготовки к официальной сертификации, закрывая узкие места: шифрование, резервное копирование, управление ключами, договоры с поставщиками. Для небольших и средних команд такой подход иногда дешевле, чем держать большую внутреннюю службу безопасности. Но важно не перекладывать всё «на подрядчика»: ответственность за данные клиентов всё равно остаётся на вас.

Шаг 9. Обучение команды и борьба с человеческим фактором

Самый слабый элемент любой системы безопасности — люди. Можно выставить идеальные технические настройки, но если менеджер по старой привычке шлёт клиентские базы в Excel через личную почту, SOC 2 не спасёт. Введите короткие, регулярные обучения: как работать с CRM, какие действия запрещены, как выглядит фишинг, что делать при странных письмах и запросах. Не превращайте это в скучную лекцию «для галочки»: используйте реальные истории, примеры из вашей практики, обсуждайте ошибки без поиска виноватых.

Советы для новичков в теме безопасности

Не пытайтесь сразу стать «идеальными по учебнику». Начните с трёх вещей: уберите общие учётки, включите многофакторную аутентификацию и закрутите права доступа. Это уже радикально снижает риск. Не стесняйтесь задавать «глупые» вопросы безопасникам и аудиторам — лучше уточнить, чем тихо сделать по‑своему и создать брешь. И не верьте в магию: ни один модный продукт не решит проблему культуры безопасности, если в компании поощряется «быстрее и любой ценой».

Выбор готового решения: когда проще купить, чем настраивать

Иногда рациональнее не строить всё с нуля, а сразу выбрать crm с сертификацией soc 2 купить которую проще, чем потом доказывать соответствие поверх слабого продукта. Такие системы уже имеют базовые процессы, логи, управление доступами и шифрование на нужном уровне. Но даже в этом случае ответственность не исчезает: вы всё равно должны правильно настроить роли, интеграции, договоры с подрядчиками и правила работы персонала, иначе крутые возможности останутся неиспользованными.

Финальная проверка и постоянное улучшение

SOC 2 — это не разовая галочка, а непрерывный цикл: настроили — проверили — улучшили. Раз в год пересматривайте риски, обновляйте архитектуру интеграций, проверяйте, не появились ли новые «серые схемы» обхода правил. Хороший ориентир: любые серьёзные изменения в CRM (новый модуль, замена вендора, массовая автоматизация) должны сопровождаться мини‑оценкой влияния на безопасность. Тогда soc 2 соответствие для crm системы перестанет быть головной болью перед аудитом и превратится в нормальную часть управления продуктом.